はじめに introduction

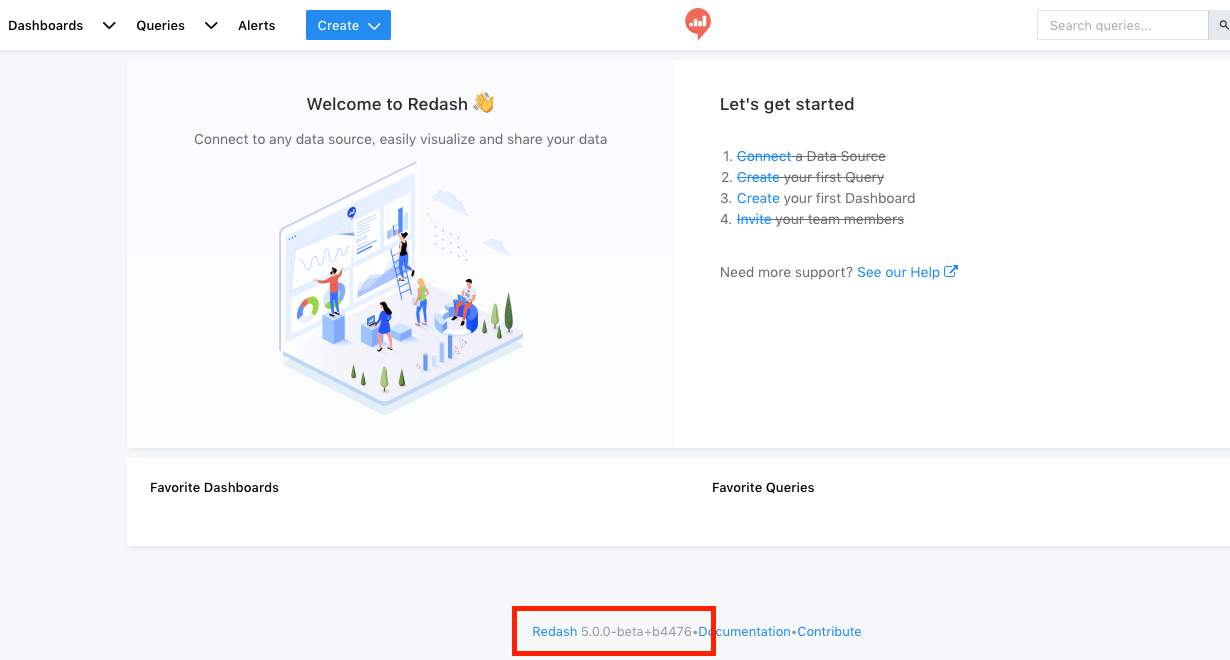

CiscoライクなオープンソースのVyOSというOSSのrouterがある。

メインのクラウドがAWSやGCPであればVyOSを使わなくてもよいが、さくらインターネットなどで作業をする際は、まだまだVyOSのお世話になることが多い。よくある手順をまとめた。

There is an OSS router called Cisco-like open source VyOS. If your main cloud is AWS or GCP, you don’t need to use VyOS, but when you work on the Sakura Internet, there are still many things to take care of for VyOS. Summary of common procedures

前提条件 Prerequisites

IPは以下の通り

IPs are below

| IP |

| Global IP | 200.20.0.2 |

| host | 192.168.0.11 |

| 接続元IP | 100.10.0.1 |

GlobalIPを追加する Add GlobalIP

追加するシステム(サーバ)に新しいGlobalIPを追加。今回は200.20.0.2/32を新しく追加する

New GlobalIP is added to the system (server) to be added. Add 200.20.0.2/32 this time.

# 使用するグローバルIPを定義

# Define global IP to use

set interfaces ethernet eth0 address '200.20.0.2/32'

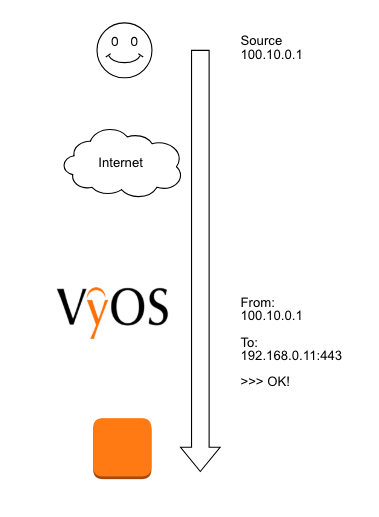

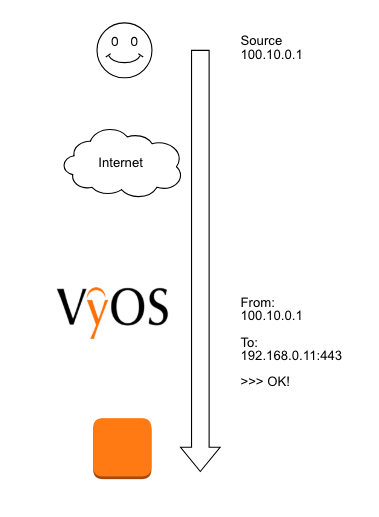

ポートフォワードの設定 Port forward settings

“` 200.20.0.2:443“` に来たアクセスを、“` 192.168.0.11:443 “` に送る。今回はポートの変換を行わないが、この設定を変更することにより、サーバに届くポートを変更することが可能。

Send the access that came at “` 200.20.0.2:443“` to “` 192.168.0.11:443“`. This time, port conversion is not performed, but it is possible to change the port that reaches the server by changing this setting.

set nat destination rule 100 destination address '200.20.0.2'

set nat destination rule 100 destination port '443'

set nat destination rule 100 inbound-interface 'eth0'

set nat destination rule 100 protocol 'tcp'

set nat destination rule 100 translation address '192.168.0.11'

set nat destination rule 100 translation port '443'

※ rule 100の番号はユニークな値にすること

* The rule 100 number must be a unique value.

Firewall設定 Firewall settings

設定したルーティングを全ての人に使わせず、限られた人のみ使わせたいことがある。今回は接続元のIPを限定する方法。 接続元 “` 100.10.0.1 “` からの接続のみ、“` 192.168.0.11:443 “` へ接続許可する

There are times when you want to use only the limited people without using the set routing. This time, the method of limiting the connection source IP. Only connections from the connection source “` 100.10.0.1“` are allowed to connect to “` 192.168.0.11:443“`

# インターネット側からVyOSに対するファイアウォールを設定

# Set firewall for VyOS from internet

# 接続元100.10.0.1からの接続のみ、192.168.0.11:443へ接続許可

set firewall name FW-eth0 rule 100 action 'accept'

set firewall name FW-eth0 rule 100 destination address '192.168.0.11'

set firewall name FW-eth0 rule 100 destination port '443'

set firewall name FW-eth0 rule 100 protocol 'tcp'

set firewall name FW-eth0 rule 100 source address '100.10.0.1'

※ rule 100の番号はユニークな値にすること

* The rule 100 number must be a unique value.

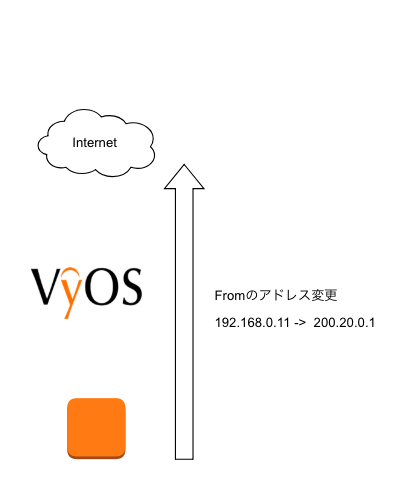

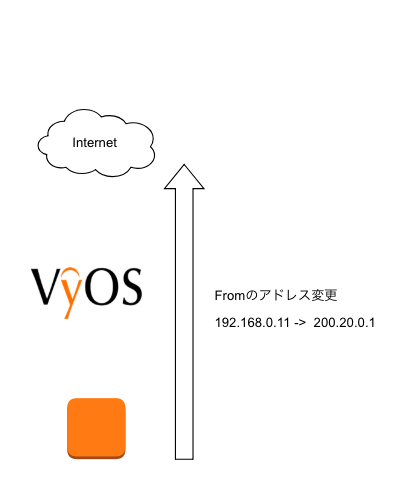

アウトバウンドのIPを設定 Set outbound IP

この設定をしないと、インターネットの外にパケットが出て行くことができない。今回は“` 192.168.0.11“` のローカルIPを、グローバルIP “` 200.20.0.2 “`に変換する。

Without this setting, packets cannot go out of the Internet. This time, the local IP of “` 192.168.0.11 “` is converted to the global IP “` 200.20.0.2“`

set nat source rule 100 outbound-interface 'eth0'

set nat source rule 100 source address '192.168.0.11'

set nat source rule 100 translation address '200.20.0.2'

※ rule 100の番号はユニークな値にすること

* The rule 100 number must be a unique value.