はじめに

AWSでT3インスタンスがリリースされた。t2.smallを多く使っていたので、似たようなスペックを探したところ、t3.smallインスタンスというのを見つけた。

t2.smallではCPUが1coreだったのが、t3.smallでは2coreになっているだけでなく安くなっている!

t3.small CPU:2core MEM:2G 0.0272USD/hour

t2.small CPU:1core MEM:2G 0.0304USD/hour

https://aws.amazon.com/ec2/pricing/on-demand/?nc1=h_ls

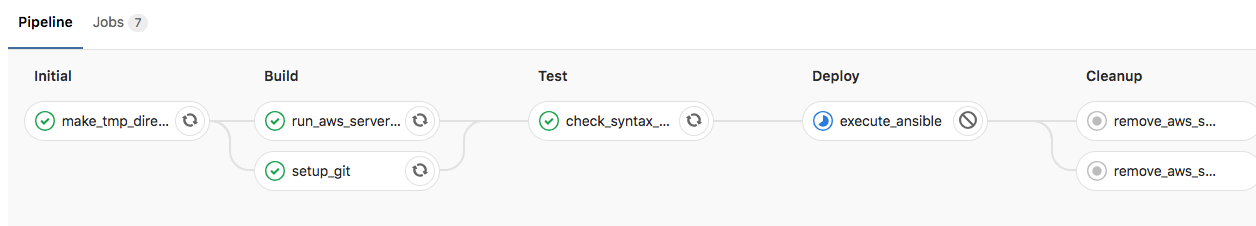

まさに「うまい、やすい、はやい」というやつだ。インスタンスタイプを変更しない理由はないので、OSを停止できるものから止め、インスタンスタイプを変更していったが、wordpressが動いているkusanagiサーバだけが変更できなかった。

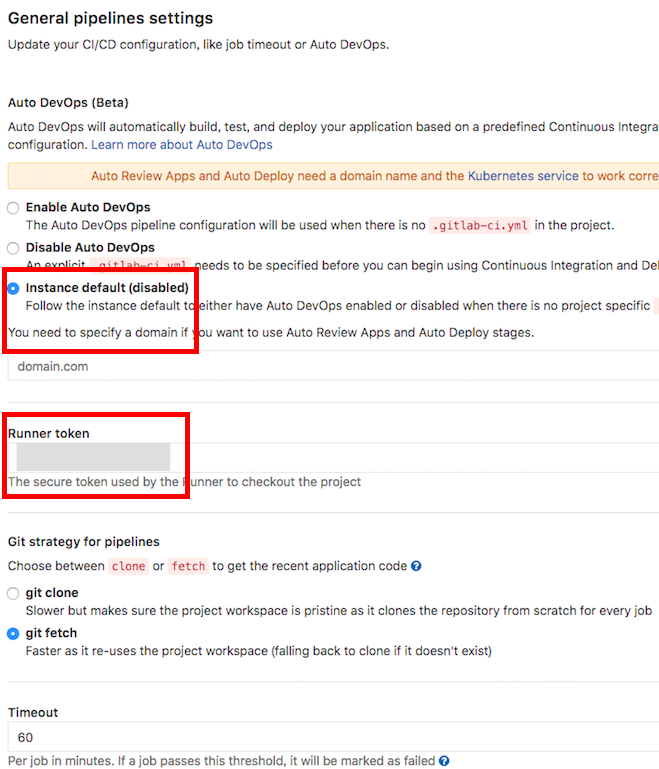

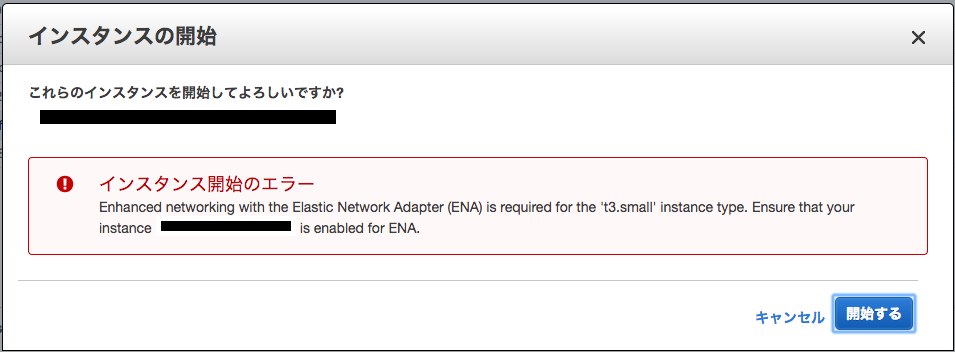

Enhanced networking with the Elastic Network Adapter (ENA) is required for the ‘t3.small’ instance type. Ensure that your instance ‘i-xxxxxxxx’ is enabled for ENA. が発生

kusanagiのインスタンスタイプは変更できたが、起動時にエラーになった。

どうやら Elastic Network Adapterというのがインスタンスで有効になっていないのが原因のようだ。

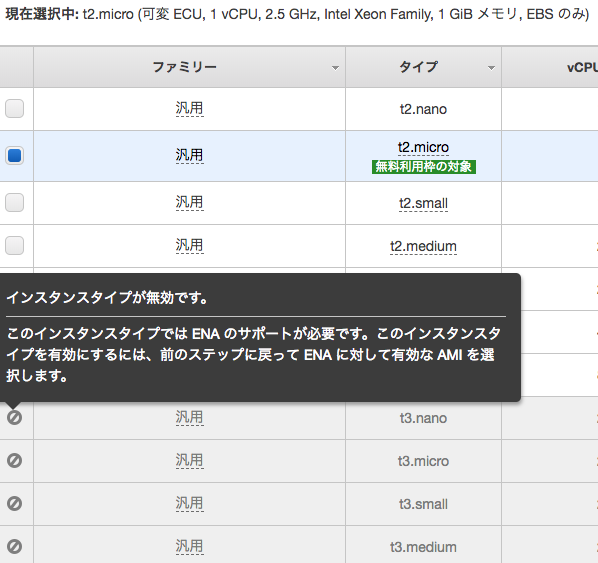

では、新しくサーバを立てた場合はどうなるか確認したところ、t3インスタンスは同様の理由でグレーアウトされていた。

結論

とりあえずこのサーバだけはt2.smallで継続することにした