AMI起動タイプ

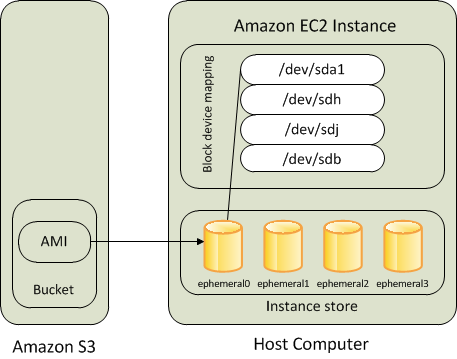

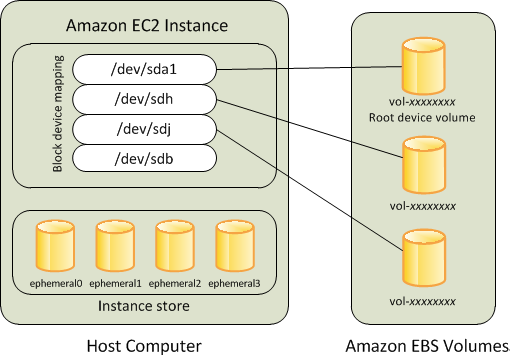

すべての AMI が Amazon EBS-Backed と Instance Store-Backed のいずれかに分類されます。前者は、AMI から起動されるインスタンスのルートデバイスが、Amazon EBS スナップショットから作成される Amazon EBS ボリュームであるということです。後者は、AMI から起動されるインスタンスのルートデバイスが、Amazon S3 に格納されたテンプレートから作成されるインスタンスストアボリュームであるということです。

解説の図は以下がわかりやすい

Instance store-Backed

EBS-baced

https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/RootDeviceStorage.html

その中でも、準仮想化 (PV) およびハードウェア仮想マシン (HVM))というのが存在する。

種別でいうと、以下の4種類が存在している

- HVM instance Store

- PV instance Store

- HVM EBS-Backed

- PV EBS-backed

HVMについて

この仮想化タイプでは、ベアメタルハードウェア上でオペレーティングシステムが動作するのと同様に、修正を行わなくても仮想マシン上でオペレーティングシステムを直接実行することができます。

(中略)

HVM のゲストは、ホストシステム上の基盤となるハードウェアへの高速なアクセスを可能にするハードウェア拡張を利用できます。

PVについて

特別なハードウェア拡張 (拡張ネットワーキングや GPU 処理など) を利用できません。従来、PV のゲストは HVM のゲストよりも多くの場合にパフォーマンスが向上しました。ただし、HVM 仮想化の機能強化や HVM AMI で PV ドライバが利用可能になったことにより、このようなパフォーマンスの向上はなくなりました。PV-GRUB の詳細や Amazon EC2 での使用方法については、「独自の Linux カーネルを有効にする」を参照してください。

次の旧世代のインスタンスタイプは、PV AMI をサポートします: C1、C3、HS1、M1、M3、M2、および T1。現行世代のインスタンスタイプは PV AMI をサポートしません。

次の AWS リージョンでは、PV インスタンスをサポートしています: アジアパシフィック (東京)、アジアパシフィック (シンガポール)、アジアパシフィック (シドニー)、欧州 (フランクフルト)、欧州 (アイルランド)、南米 (サンパウロ)、米国東部(バージニア北部)、米国西部 (北カリフォルニア)、米国西部 (オレゴン)。

https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/virtualization_types.html

上記より抜粋

まとめると、HVMはOSを直接操作することができるので、低レイテンシで操作が可能。

一方、PVはエミュレートするようなイメージで、ワンステップを挟む必要があるので、HVM以上のパフォーマンスは出せない(と思う)また、サポートしていないインスタンスタイプがある。