IAMのルートアカウントの特徴

- 逆引きDNS設定

- CloudFrontのキーペアの作成

- IAMユーザの課金情報へのアクセスのアクティベイト

Active Directoryを利用したAWS Management Consoleへのアクセス権について

会社のポリシー上、IDフェデレーションとロールベースアクセス制御をしたいとする。

企業のアクティブディレクトリのグループを使用してロールが割り当てられているとすると、

AWSコンソールのアクセス権を開発者に与えるには以下の2つが必要になる

- AWS Directory Service AD Connector

AD Connector は、クラウドの情報をキャッシュせずにディレクトリリクエストをオンプレミスの Microsoft Active Directory へリダイレクトするのに使用するディレクトリゲートウェイです。

https://docs.aws.amazon.com/ja_jp/directoryservice/latest/admin-guide/directory_ad_connector.html

IAMエンティティ(ユーザー、グループ、ロール) が最後にAWSサービスにアクセスした⽇付と時刻を表⽰する機能

Access AdvisorのLast Accessed DataにIAMエンティティ(ユーザー、グループ、ロール) が、最後にAWSサービスにアクセスした⽇付と時刻が表⽰されます。

パワーユーザーとは

パワーユーザーはIAMユーザーやグループの管理以外の全てのAWSサービスへのフルアクセス権限を有しています。

管理ポリシー

AWS管理ポリシー

AWSが作成および管理する管理ポリシー

カスタム管理ポリシー

AWSアカウントで作成、管理する管理ポリシー

同じポリシーを複数のIAMエンティティにアタッチが可能

インラインポリシーとは

⾃⾝で作成および管理するポリシー

1つのプリンシパルエンティティ(ユーザ、グループ、ロール)に埋め込まれたポリシー。

プリンシパルエンティティにアタッチすることができる。

1アカウントで

- 5000ユーザまで作成可能

- 所属グループは10グループまで

- 作成は100グループまで

- IAMユーザーは10個のグループまで

所属することが可能。

AWSアカウント内のRoute53のドメイン登録は管理者権限などで実施できる

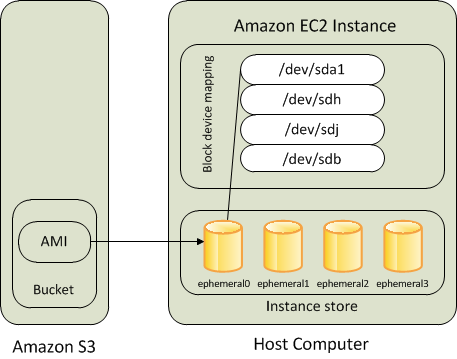

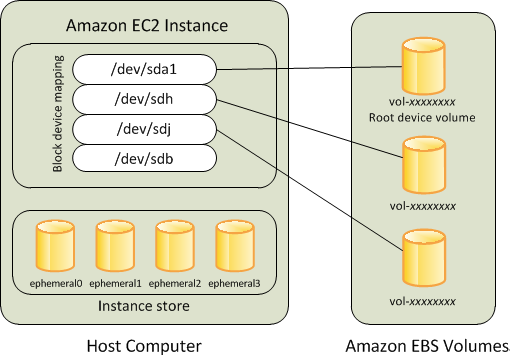

AMI

AMIの作成時点のEBSボリュームも復元可能

別リージョンへのアタッチ

別リージョンにサービスを立ち上げた際も、既存のIAMロールをアタッチさせる事が可能